チェック・ポイント・リサーチによると、Robloxは、2022年第1四半期に最もなりすましされたブランドの第8位でした。また、2022年の第1四半期には、PaypalやAppleを抑えて、8番目になりすまされたブランドとなり、悪質な攻撃が進行していることが伺えます。 < https://prtimes.jp/main/html/rd/p/000000104.000021207.html >

2022年3月、Avananの研究者は、Robloxのチートコードに使用されている正規のスクリプトエンジンの中に隠されていたトロイの木馬ファイルを発見しました。このツールは、Windowsのシステムフォルダにライブラリファイルをインストールする実行ファイルをインストールし、このプログラムは、アプリケーションの破壊、データの破損や削除、ハッカーへ情報が送信される可能性があります。この攻撃概要では、ハッカーがRobloxスクリプトを介してバックドア型トロイの木馬をインストールする方法について分析します。

攻撃方法

ハッカーはRobloxスクリプトエンジンを介して、Windowsに自己実行型プログラムをインストールします。

このファイルはもともとOneDriveで発見されましたが、Avananはこのファイルを検知してブロックしました。

– ベクター:ダウンロード可能なファイル

– タイプ:マルウェア

– テクニック:バックドア型トロイの木馬、悪意のあるファイルインジェクション

– ターゲット:あらゆるエンドユーザ

電子メール

この攻撃では、脅威者は3つのファイルを注入し、そのうちの1つはバックドアで、Robloxで使用されているスクリプトエンジンに組み込まれています。

こちらより、Synapse Xと呼ばれるプログラムが自身をインストールする様子を動画でご覧いただけます。<https://avanan.wistia.com/medias/tcmbfxh4mx >

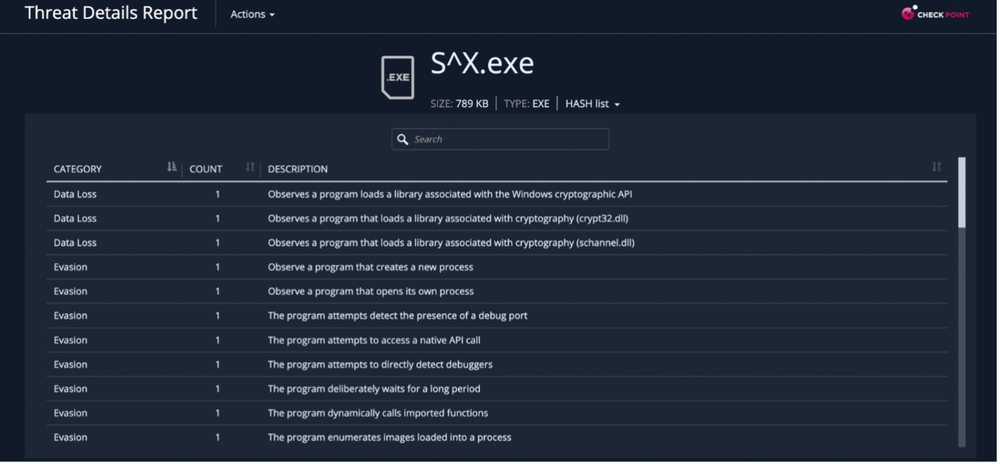

脅威レポートでは、このファイルを危険なものにしている特徴が示されています。

テクニック

ハッカーは、Robloxに使用されているスクリプトエンジンを悪用して、悪意のあるファイルを挿入しており、そのうちの1つがバックドア型トロイの木馬です。このツールは、Synapse X と呼ばれるもので、明確な目的を持ち、安全なファイルを備えています。

しかし、このツールは、悪意のあるプログラムでも使用されている技術を使用しており、マルウェアに容易に悪用される可能性があります。ここで観測されたツールの特定のバージョンは、3つのファイルをドロップし、そのうちの1つはバックドアを仕込むトロイの木馬です。

このファイルは、Windowsのシステムフォルダにライブラリファイル(DLL)をインストールします。この悪質なコードは、Windowsから永続的に参照され、実行され続けることができます。このようなトロイの木馬は、アプリケーションを破壊したり、データを破損または削除したり、さらにハッカーに情報を送信したりします。

このファイルは、お客様のOneDriveで発見されました。お客様が誤ってアップロードした可能性があります。Avananがスキャンしたところ、悪意のあるファイルであることが判明しました。

アプリケーションの破壊やファイルの盗聴が可能であることに加え、この攻撃で特に懸念されるのは、Robloxが主に子供がプレイするものであるという事実です。つまり、ウイルス対策がほとんど、あるいはまったくされていないパソコンへ簡単にインストールされる可能性があります。

もちろん、企業のリスクもあります。在宅勤務が続く中、社員が仕事用のパソコンにこのようなファイルをインストールする可能性があります。OneDriveやGoogle Driveのようなサービスにアップロードされていなければ、発見されないかもしれません。

さらに、子供が親のPCでRobloxをプレイして、ファイルをインストールする可能性もないとは言えません。

この悪質なファイルは、ゼロトラスト・セキュリティの重要性を見事に物語っています。この異質な在宅勤務の時代には、子供のゲームも含めて、脅威は至る所に存在するのです。

ベストプラクティス:ガイダンスと推奨事項

このような攻撃から身を守るために、セキュリティ専門家は以下のことを行うことができます。

– 信頼できないサイトから企業のコンピュータにファイルをダウンロードしないよう、ユーザに注意を喚起する。

– OneDrive や Google Drive などのファイル共有アプリにマルウェアスキャンセキュリティを導入する。

– 個人所有のコンピュータを含むすべてのコンピュータにウイルス対策ソフトウェアを導入する。

本プレスリリースは、米国時間2022年5月12日に発表されたAvananのブログ(英語)の抄訳版です。< https://www.avanan.com/blog/roblox-exploited-with-trojans >

Check Point Researchについて

Check Point Researchは、チェック・ポイントのお客様、脅威情報コミュニティを対象に最新のサイバー脅威インテリジェンスの情報を提供しています。チェック・ポイントの脅威インテリジェンスであるThreatCloudに保存されている世界中のサイバー攻撃に関するデータの収集・分析を行い、ハッカーを抑止しながら、自社製品に搭載される保護機能の有効性について開発に携わっています。100人以上のアナリストや研究者がチームに所属し、セキュリティ ベンダー、捜査当局、各CERT組織と協力しながら、サイバーセキュリティ対策に取り組んでいます。

ブログ:https://research.checkpoint.com/

Twitter:https://twitter.com/_cpresearch_

チェック・ポイントについて

チェック・ポイント・ソフトウェア・テクノロジーズ(https://www.checkpoint.com/)は、世界各国の政府機関や企業など、あらゆる組織に対応するサイバーセキュリティソリューションを提供するリーディングカンパニーです。チェック・ポイントのソリューションは、第5世代のサイバー攻撃からお客様を守り、マルウェア、ランサムウェアを含む多様な攻撃に対して業界トップクラスの捕捉率を誇っています。第5世代の脅威に対応するマルチレベルの統合セキュリティアーキテクチャInfinityにより、企業のクラウド、ネットワーク、モバイルデバイスが保有する情報を保護します。チェック・ポイントは、最も包括的かつ直感的なワンポイントコントロールのセキュリティ管理システムを提供し、10万を超えるあらゆる規模の企業および組織のセキュリティを維持しています。チェック・ポイント・ソフトウェア・テクノロジーズの全額出資日本法人、チェック・ポイント・ソフトウェア・テクノロジーズ株式会社(https://www.checkpoint.com/jp/)は、1997年10月1日設立、東京都港区に拠点を置いています。

ソーシャルメディア アカウント

・Check Point Blog: https://blog.checkpoint.com

・Check Point Research Blog: https://research.checkpoint.com/

・YouTube: https://youtube.com/user/CPGlobal

・LinkedIn: https://www.linkedin.com/company/check-point-software-technologies/

・Twitter: https://twitter.com/checkpointjapan

・Facebook: https://www.facebook.com/checkpointjapan